Von User:Zerohund~commonswiki – Eigenes Werk, CC BY-SA 3.0, Link Von User:Zerohund~commonswiki – Eigenes Werk, CC BY-SA 3.0, Link |

Home-Office, Fernbegutachtung, Notebook refurbished / gebraucht != neu, Dokumente in Word- oder PDF-format zum Download, unverschlüsselte Kommunikation ….

Corona offenbart interne Schwächen schonungslos. Wäre jetzt nicht der richtige Zeitpunkt für eine erste, schnelle Ermittlung des Risikostatus! |

Die DIN17025:2018-3 gilt! Auch die Überwachungsstrukturen sollten einen hinreichenden Kompetenzstatus erreicht haben. Viele gewohnte Prozesse verlaufen nun in einem neuen Modus. Die Pause vor der 2. Welle soll nicht ungenutzt verstreichen, denn hier können bleibende Schäden und hohe Folgekosten entstehen.

Disruption als Chance und damit neu im Fokus

- Begutachtungen und Kommunikation unterliegen Beschränkungen,

- Arbeitsinhalte und Präsenzen erfuhren eine temporäre Novellierung,

- Material vor Onlinearbeit, Kommunikationswege von Homeoffice wurden forciert neubeschafft,

Selten zuvor erfolgten Umwälzungen so schnell. Viele Veränderungen sind gekommen, um zu bleiben. Durch die massenhafte Einführung von Arbeiten im Homeoffice steigen zugleich Abhängigkeit und Sensibilität von IT-Infrastruktur. Das IT-Grundschautzkompendium 2020 des BSI stellt ebenso wie die DIN17025 die Bedeutung von Vertraulichkeit weit in den Vordergrund. Die IT vieler Betriebe erfuhr rasche Änderungen. Mögliche Kollateralwirkungen wurde oft nicht ausreichend berücksichtigt – wegen der Eilbedürftigkeit.

- Nun ergeben sich für das Audit zur Informationssicherheit dringend zu klärende Fragen

- Wurden neu beschaffte Einrichtungen von der Webcam bis zum Notebook verifiziert und als Einrichtung eingebunden?

- Wie und von wem wurde sicherheitsrelevante Software vom Bios bis zur Grafikkarte aktualisiert?

- Befinden sich alle als sicherheitsrelevant erkannten Komponenten im aktuellen Updatezyklus, sind sie zugreifbar und wartbar?

- Welche sicherheitsrelevanten Elemente wie die heimischen Router der Mitarbeiten erweitern nun die IT-Struktur?

- Homeoffice bedeutet für viele Mitarbeitende das Teilen des heimischen Netzes mit Kindern. Wie bildet sich dies in der Risikobewertung ab?

- Wie bilden sich Vertraulichkeit und Rückverfolgbarkeit (Datensicherung, Ablage von Dokumenten etc.) für externe Arbeitsplätze im QM-System ab?

Verifikation beschaffter Hardware

|

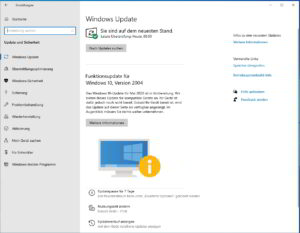

Die Aktualität von Hard- und Software aller Komponenten gewährleistet einen Teil der mit vertretbarem Aufwand realisierbaren IT-Sicherheit. Wie die Abbildung zeigt, ist der Schutz aktuell gebrochen, denn der unter Windows10pro betriebene PC lässt eine Aktualisierung des Betriebssystems nicht (mehr) zu, bleibt möglicherweise demnächst von sicherheitsrelevanten Korrekturen ausgeschlossen. Das System steht stellvertretend für das Risiko wiederaufbereiteter IT-Systeme und ist allenfalls als Inselsystem und getrennt vom Firmennetz zu betreiben. Was für Messgeräte und deren auswertende IT unter Einhaltung geeigneter Verfahren für den Zugriff auf die damit erzeugten Informationen gelten kann, funktioniert für im Home-Office genutzte IT nicht. |

Lohnende Ziele für Angriffe

Zur aktualisierten Risiko-Abschätzung gehört auch eine Neubewertung des Impact-Faktors. Wenn die Ausnahme zur Regel wird, bedarf es neuer Regelungen. Wie Untersuchungen zu Zielen von Cyber-Attacken zeigen verschiebt sich der Fokus der Angriffe ebenso wie die Intensität. Kleine und mittelständische Unternehmen, Forschungsinfrastruktur, Partner von forschenden und entwickelnden Unternehmen geraten ins Visier.

Homeoffice setzt auf VPN (virtuelle, private Netzwerke) – und das kann zum Problem werden. Wenn Änderungen der Betriebsabläufe sich nun einspielen oder zurückgenommen werden, dann ist spätestens JETZT der richtige Zeitpunkt für eine Bewertung möglicher Änderungen der Risikolage. Akkreditierte Betriebe, die nicht spätestens jetzt eine Aktualisierung ihrer Risiko-Chancen-Analyse durchführen, verstehen offenbar weder das ihnen mit diesem Tool in die Hand gegebene Instrument oder sie nehmen die mit einer Akkreditierung verbundene Bindung an Vertrauenswürdigkeit nicht ernst. Beide Aspekte können geeignet sein, die Akkreditierung akut zu gefährden. Zur Akkreditierung gehört nämlich auch, die Verpflichtung zur kontinuierlichen Begleitung der Prüfeinrichtungen durch die akkreditierende Einrichtung.

Empfehlenswerte Quellen zur Aktualisierung/Schulung/Neubewertung gibt das BSI mit „Ransomware: Bedrohungslage, Prävention & Reaktion“ an die Hand. Diese Quellen können nie tagesaktuell sein. Sie enthalten keine maßgeschneiderten, passgenauen Handlungsempfehlungen. Sie bilden jedoch eine fundierte Grundlage für eigene Strategien. Analyse / Neubewertung / Diskrepanzfeststellung / Zieljustierung / Planung / Implementation / Verifikation / Schulung. Die Kette ist nie stärker als ihr schwächstes Glied.

Schweizer Käse

Das Homeoffice bringt möglicherweise die Notwendigkeit der Einbeziehung privater Router und Netze ins Sicherheitskonzept. Oft waren Webcams nicht verfügbar, Notebooks und PCs wurden als aufbereitete Ware gekauft. Wie sicher ist die Firmware der Geräte? Ist sie aktuell? Sind die Speichermedien in das BackUp-System der Prüfeinrichtung eingebunden, um die Rückverfolgbarkeit zu gewährleisten?

Die Notwendigkeit der unverzüglichen Handlung und das scheinbare Funktionieren von Soft- und Hardware befreien nicht von einer retrospektiven Analyse und Bewertung der Gefährdungslage. Die Ausdehung der Wirkungsbezüge der Akkreditierung dürfen keinen Schweizer Käse der IT-Infrastruktur mit einer weißfleckigen (Terra inkognita?) der Prüfeinrichtung in Bezug auf Sicherheit, DSGVA, Rückverfolgbarkeit, Verifikation etc. entstehen lassen und perpetuieren. Der Sprung ohne Sicherheitseinrichtungen aus 1000 m Höhe geht nur für 999 m gut.

Eine vorausschauende Planung, Umsetzung und Verifikation von Maßnahmen zur Sicherung vertrauenswürdiger Arbeit ist möglich.