Aus aktuellem Anlass

kann/sollte von der geplanten Routine abgewichen werden. Die akkreditierende Stelle mag es vielleicht anders, aber „das Hemd ist näher als die Jacke“ und formalisierte Audits erfassen oft entweder nicht den Kern oder stellen sich praktisch zu aufwändig/teuer dar, wenn in allen erfassten Bereichen die nur im Speziellen benötigte maximale Tiefe erreicht werden soll.

Ein Blick in einschlägige Seiten zur IT-Sicherheit belegt eine steigende Zahl kompromittierter Einrichtungen. Für Unternehmen, wissenschaftliche Einrichtungen, Prüfeinrichtungen und Berater mit vielen Kundenkontakten stellt sich nicht die Frage, ob sie in Zukunft einmal angegriffen werden, sondern ob sie auf die kommende Attacke ausreichend vorbereitet sind und ob/wie sie sich mit vertretbarem Aufwand erneut etablieren können.

Gefahr für Prüfeinrichtungen, wissenschaftlich arbeitende Einrichtungen und Science-Spaces

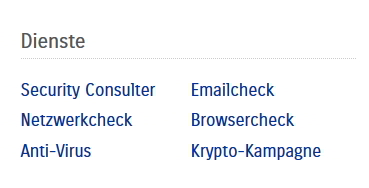

Gefahr für Prüfeinrichtungen, wissenschaftlich arbeitende Einrichtungen und Science-Spaces Der Heise-Verlag bietet in Zusammenarbeit mit dem Landesbauftragten für Datenschutz Niedersachsen auf seiner Seite:

Der Heise-Verlag bietet in Zusammenarbeit mit dem Landesbauftragten für Datenschutz Niedersachsen auf seiner Seite: